Internet to środowisko pełne zagrożeń – to prawda wszystkim dobrze znana. Z każdym rokiem liczba cyberataków rośnie, a media co kilka miesięcy donoszą o zuchwałych kradzieżach danych lub włamaniach na konta bankowe.

Aktualnie znaczna część naszego życia toczy się online, dlatego uniknięcie zagrożenia jest praktycznie niemożliwe. Jest to widoczne również w kwestiach biznesowych – trudno prowadzić firmę, unikając działalności w sieci. Najważniejsza jest zatem ostrożność i nieustanne dbanie o bezpieczeństwo. Trzeba wykorzystywać właściwe zabezpieczenia oraz przestrzegać procedur, zwłaszcza gdy korzystamy ze służbowego sprzętu zawierającego wrażliwe dane.

Co wystawia firmę na niebezpieczeństwo?

Na początku może nam się wydawać, że głównym problemem są stosowane zabezpieczenia i oprogramowanie. Może on leżeć jednak w zupełnie innym miejscu. Maszyny i aplikacje działają zawsze w sposób zaprogramowany przez człowieka, realizując jego polecenia. Nie są spontaniczne, nie chodzą na skróty i zawsze przestrzegają określonych procedur.

Kto jest zatem najsłabszym ogniwem w tym układzie? Nie wiesz? Popatrz w lustro! Czynnikiem powodującym największe ryzyko jest zawsze człowiek. Może nim być zarówno specjalista IT administrujący systemem firmowym, jak i użytkownik nieprzestrzegający wytycznych. W poniższym tekście omówimy właśnie takie sytuacje.

Jak zmniejszyć ryzyko zagrożenia w sieci i poza nią?

Skoro to czynnik ludzki jest powodem większości naruszeń bezpieczeństwa infrastruktury IT, kluczem do uniknięcia problemów będzie systematyczne podnoszenie świadomości. Konieczne jest zatem prowadzenie cyklicznych szkoleń, utrwalających zasady bezpieczeństwa.

Warto podkreślić, że istotą problemu najczęściej nie jest brak wiedzy. Pracownicy, którzy teoretycznie mają wiedzę na temat zagrożeń płynących z internetu, często ignorują je. Niektórzy myślą, że prawdopodobieństwo ataku spowodowanego ich nieodpowiedzialnością jest tak małe, że wręcz nierealne. Takie podejście bardzo często staje się pierwszym krokiem do katastrofy.

Należy uświadamiać pracowników, że internetowi oszuści to nie są mityczne istoty, które atakują jednego wylosowanego użytkownika spośród milionów. Ich ataki są najczęściej masowe i nawet jeśli biorą za cel jedynie konkretną firmę, najprawdopodobniej zaatakują wielu pracowników. Pamiętajmy także, że za większością ataków nie stoją jedynie ludzie, a złośliwe oprogramowanie, którego działanie jest nastawione na skalę masową. Nieodpowiedzialne zachowanie w internecie jest odpowiednikiem zostawienia otwartych na oścież drzwi do domu w nadziei, że złodziej akurat ich nie zauważy.

Ataki phishingowe

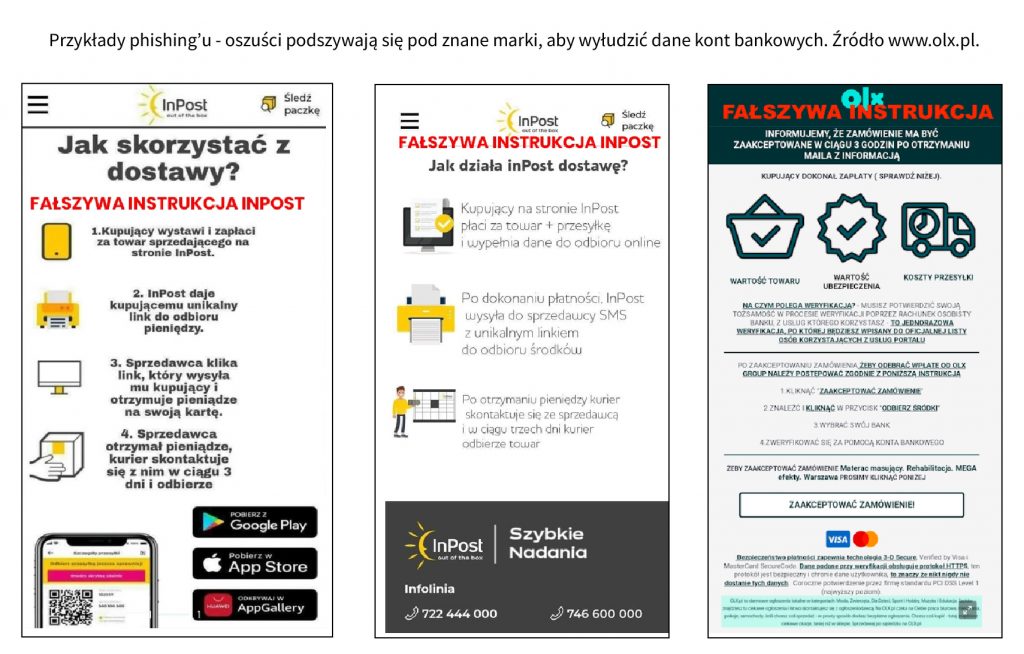

W obecnych czasach najpopularniejsze są ataki phishingowe. Mają one na celu wyłudzenie poufnych informacji np. danych do logowania czy numerów kart bankowych .

Jak wygląda taki atak? Zupełnie niepozornie. Pracownik najczęściej dostaje wiadomość, która do złudzenia przypomina zwyczajną korespondencję biurową. Oszust może podać się za klienta, współpracownika lub zewnętrzny podmiot. Wszelkie odnośniki znajdujące się w mailu będą wyglądać jak autentyczne i niegroźne linki prowadzące na pozornie zaufaną witrynę np. stronę internetową banku. W momencie, gdy zalogujemy się na podrobionej stronie, dane do logowania wpadną w niepowołane ręce.

Inne powody wycieków haseł

Wprowadzenie procedur dotyczących tworzenia oraz bezpiecznego przechowywania haseł to kwestia mająca ogromny wpływ na bezpieczeństwo firmy.

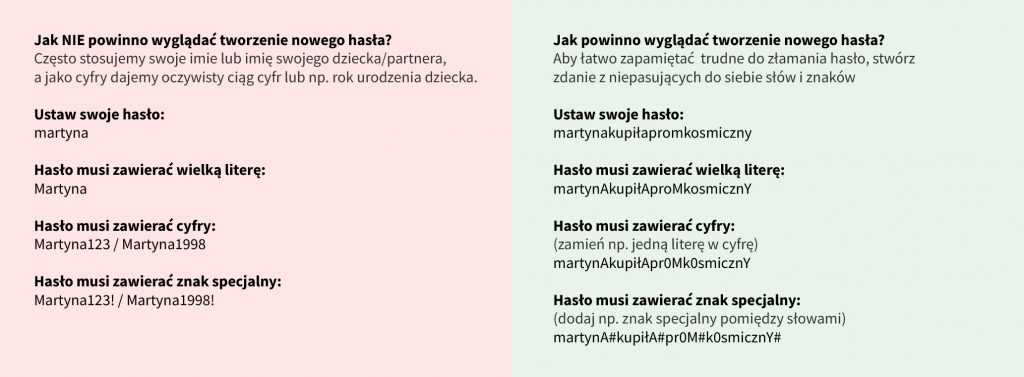

Gdy pracownik tworzy swoje dane dostępowe np. do firmowego systemu informatycznego, poczty czy konta Google, powinien zwrócić szczególną uwagę na to, by było ono skomplikowane i trudne do odgadnięcia. Ważne jest wykorzystanie zarówno wielkich, jak i małych liter, cyfr oraz symboli specjalnych. Niezwykle istotna jest również liczba użytych znaków. Im będzie ich więcej, tym trudniejszy i bardziej czasochłonny stanie się proces łamania hasła.

Każdy z tych czynników ma ogromne znaczenie. Jeśli chcielibyśmy stworzyć hasło składające się zaledwie z jednej, małej litery, mielibyśmy dostępnych zaledwie 26 opcji. Byłoby ono zatem bardzo łatwe do złamania. Każda kolejna, dodatkowa litera mnoży liczbę kombinacji o 26. Jeśli dodamy do tego znaki specjalne oraz wielkie litery, gama opcji stanie się dużo większa.

Według Forsal.pl złamanie hasła, które będzie składało się z 11 liter, zajmie komputerowi 1 dzien. Jeśli kombinacja będzie zawierać wielkie i małe litery oraz znaki specjalne, do jego złamania komputer może potrzebować nawet 43 lat .

Istotne jest także regularne zmienianie haseł i unikanie ich powtarzania w różnych miejscach. Nie wolno ich także zapisywać w przeglądarce, ponieważ w przypadku wycieku danych, wszystkie zapisane hasła zostaną ujawnione.

Jak zabezpieczyć swoje hasło?

Nawet najlepiej przemyślane, trudne hasło nie ochroni naszych danych, jeśli wpadnie w ręce osoby niepowołanej. Sposób jego przechowywania jest zatem bardzo ważny. Umieszczenie hasła w notatniku zapisanym na pulpicie i zatytułowanym „hasła do tajnych plików firmowych” nie jest najlepszym pomysłem. Zapisanie go na kartce lub w notesie, który nieustannie leży na naszym biurku lub podróżuje z nami w torbie czy plecaku to także potencjalne niebezpieczeństwo.

Oczywiście nie sposób pamiętać wszystkich swoich haseł, dlatego najlepszym rozwiązaniem jest ich zapisywanie w szyfrowanej bazie danych. W internecie można znaleźć wiele darmowych programów pozwalających stworzyć taką bazę. Doskonałym przykładem jest choćby program Keepass. W charakterze takiej bazy sprawdzi się również dokument Microsoft Word zabezpieczony hasłem.

Pamiętajmy również, że udostępnienie pracownikom narzędzi to nie wszystko. Konieczne jest również częste przypominanie o zasadach bezpiecznego przechowywania haseł. W niektórych przypadkach można rozważyć przeprowadzenie audytu haseł wśród pracowników. Pożądane skutki może przynieść już sama informacja, że takie działania są planowane.

Umieszczanie firmowych plików w chmurze publicznej

Wyciek hasła nie stanowi jedynego zagrożenia dla firmy. W ręce osób niepowołanych mogą wpaść również pliki związane z konkretnymi projektami czy poufne dane należące do przedsiębiorstwa.

Komputery służbowe przeważnie mają zablokowane gniazda USB, dlatego przekazanie plików, zwłaszcza tych większych, innemu pracownikowi może okazać się problemem. W takiej sytuacji wielu pracowników umieszcza pliki w chmurze publicznej.

Jest to poważny błąd, który grozi wyciekiem danych!

Chmura publiczna znacznie różni się od tej, którą oferuje Data Center. W chmurze publicznej przestrzeń wirtualna nie jest tak pilnie strzeżona, a pliki mogą być przechowywane w dowolnym miejscu na ziemi, niewyposażonym w specjalistyczne zabezpieczenia. Innymi słowy, jest to usługa na zupełnie innym, niższym poziomie, dedykowana raczej dla osób prywatnych, które nie muszą martwić się o bezpieczeństwo cennych danych. Umieszczenie w chmurze publicznej poufnych plików to proszenie się o wyciek danych.

W takiej sytuacji warto porozmawiać ze swoim przełożonym i określić bezpieczną formę przekazania danych np. poprzez skopiowanie ich na pendrive’a przez osobę mającą uprawnienia do zarządzania portami USB w firmowych komputerach.

Praca zdalna

Realizując swoje obowiązki w systemie zdalnym, często nadużywamy zaufania, jakim obdarzyli nas przełożeni. Gdy tylko zauważymy jak wygodnie pracuje się nam na kanapie, przestajemy pracować przy uprzednio przygotowanym biurku. Niestety takie podejście wiąże się z pewnym ryzykiem. Jeśli praca realizowana jest w nieodpowiednim miejscu, a laptop spoczywa np. na naszych kolanach czy kuchennym blacie, z łatwością może spaść, ulec zalaniu lub zostać uszkodzony w inny sposób.

Praca w miejscu, które nie jest przeznaczone do jej wykonywania, niesie za sobą również inne niebezpieczeństwa. Zwłaszcza jeśli jest realizowana poza domem. Takie warunki sprawiają bowiem, że ktoś niepowołany może podsłuchać naszą poufną, firmową rozmowę lub zobaczyć dane wyświetlane na ekranie naszego komputera lub telefonu.

Pracując zdalnie powinniśmy pamiętać także, że nie każda sieć będzie dla nas bezpieczna. Gdy siadamy ze służbowym laptopem np. w kawiarni, restauracji czy w pociągu, podłączamy się do sieci publicznej. Niestety nie wiemy kto jeszcze z niej korzysta, co wystawia nas na potencjalne niebezpieczeństwo. Równie ryzykowne jest korzystanie z sieci domowej, która pozornie może wydawać się bezpieczna. Niestety bardzo często jest chroniona bardzo łatwym hasłem.

Uważaj na złośliwe oprogramowanie

Ignorując zasady bezpieczeństwa, można zainfekować komputer złośliwym oprogramowaniem, które może doprowadzić do zniszczenia zawartości twardego dysku, sparaliżować nasz komputer lub dostarczyć poufne dane osobom nieuprawnionym. Wystarczy chwila nieuwagi, by znaleźć się na niewłaściwej stronie internetowej lub pobrać niebezpieczny plik . Od katastrofy może dzielić nas jedno zbagatelizowane ostrzeżenie programu antywirusowego.

Złośliwe oprogramowanie może mieć formę:

- wirusów – programów szkodliwie oddziałujących na system komputera,

- ransomware – oprogramowania szyfrującego komputerowe pliki i żądającego okupu za ponowne umożliwienie właścicielowi korzystania z nich,

- scareware – programów grożących zainfekowaniwm urządzenia i nakłaniających do zakupu aplikacji mających rozwiązać problem,

- trojanów – programów kradnących dane i szpiegujących użytkownika,

- adware – programów, które wyświetlają użytkownikom niechciane reklamy.

W jaki sposób możemy poznać, że komputer został zainfekowany?

Czynnikiem alarmującym może być każde „niecodzienne” działanie komputera. Jeśli nagle tracimy dostęp do plików, widzimy zupełnie nowe, nieznane aplikacje lub częściej wyświetlają się nam niechciane reklamy, może być to oznaka zainfekowania urządzenia złośliwym oprogramowaniem.

Co trzeba zrobić w takiej sytuacji? W przypadku zainfekowania firmowego komputera nie możemy tracić czasu. Każda chwila zwłoki może zwiększyć straty jakie poniesie firma. Właśnie dlatego warto przyjąć zasadę – jeśli mamy jakiekolwiek wątpliwości, zgłośmy problem administratorowi IT. Lepiej niepotrzebnie podnieść alarm, niż zbagatelizować poważny problem.

Firmowe zabezpieczenia są pomocne, ale nie idealne

Jeśli przyjmiemy, że zabezpieczenia infrastruktury IT są jak pasy bezpieczeństwa, dbanie o to, by pracownicy przestrzegali procedur jest odpowiednikiem bezpiecznej jazdy. Chcąc uniknąć przykrych konsekwencji, powinniśmy zachowywać się odpowiedzialnie, nawet jeśli jesteśmy przekonani, że pasy uratują nam życie.

Właśnie dlatego warto zadbać o obie kwestie. Chcąc ochronić systemy informatyczne przed wtargnięciem osób niepowołanych oraz firmowe dane przed kradzieżą lub zniszczeniem, najlepiej skorzystać z pomocy wyspecjalizowanego podmiotu zewnętrznego.

Trzeba wprowadzić jasne zasady i pamiętać o ich przestrzeganiu. Bardzo ważną kwestią jest blokowanie komputera za każdym razem, gdy od niego odchodzimy. Może się to wydawać rzeczą trywialną, jest to jednak bardzo istotne. Kradzieże danych zdarzają się wszędzie, nawet na terenie zakładów pracy, gdy siedzimy w pokoju z samymi „zaufanymi” osobami. Chcąc zabezpieczyć swój komputer warto zadbać o jego szyfrowanie. W tym celu możemy wykorzystać programy takie jak np. Bitlocker czy VeraCrypt.

Na bieżąco trzeba aktualizować systemy oraz wykorzystywane aplikacje. Przestarzałe wersje systemu operacyjnego czy oprogramowania mogą być bardziej podatne na wirusy lub ataki hakerskie. Aktualizacje bardzo często zawierają usprawnienia, wprowadzające uszczelnienia pod względem bezpieczeństwa.

Kluczem do bezpieczeństwa jest kompleksowe działanie

Nie można zapomnieć o przeprowadzaniu regularnych szkoleń oraz o przypominaniu pracownikom o obowiązujących zasadach. Tylko ciągła dbałość o ich wiedzę i świadomość, da im szansę uniknąć niebezpieczeństw.

Bardzo istotne jest zarówno dbanie o bezpieczną infrastrukturę informatyczną np. poprzez korzystanie z usług chmurowych w Data Center czy decydując się na usługi Outsourcingu IT, jak i dbając o właściwe zachowanie pracowników. Pamiętajmy zatem o przeprowadzaniu szkoleń oraz przypominaniu o procedurach.